Gastbeitrag: Digitalisierung und Vernetzung ziehen massiv in die Industrie ein. Deshalb muss diese ihre vernetzten Fabriken und Anlagen gegen Cyber-Angriffe von außen schützen. Allerdings stellt die heterogene Struktur aus älteren, oft noch nicht netzwerkfähigen Maschinen und veralteten Protokollen, für die keine Sicherheits-Updates mehr unterstützt werden, und modernen Maschinen ein Sicherheitsrisiko dar, warnt André Neumann.

Foto: Kateryna Babaieva/Pexels

Bei der Vernetzung von Industrieanlagen müssen neuartige Ansätze gewählt werden, um den Schutz vor Cyberangriffen zu gewährleisten

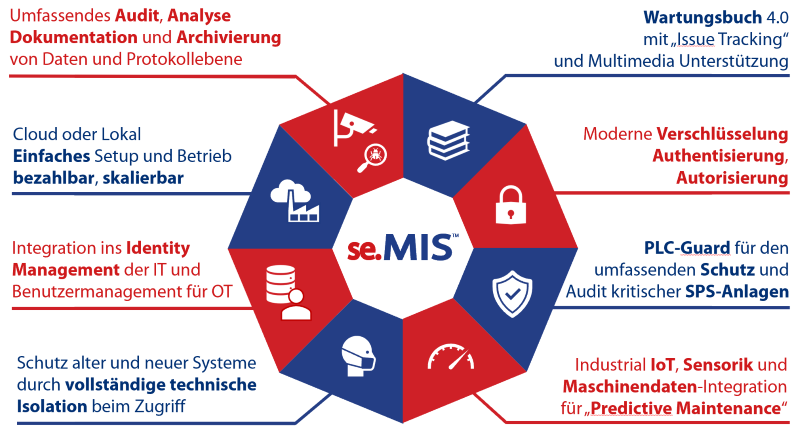

Im industriellen Umfeld sind aufgrund der langen Anlagenlaufzeiten von oft mehreren Jahrzehnten immer noch diverse ältere Steuerungen und Datenprotokolle im Einsatz, die inkompatibel mit modernen IT-Varianten sind sowie noch nicht netzwerkfähige ältere Anlagen. Um die besonderen Probleme einer sicheren Vernetzung in der Industrie zu lösen, müssen neuartige Ansätze gewählt werden, um auch alle bestehenden industriellen Systeme und Anlagen auf Basis modernster IT-Sicherheitsstandards zu vernetzen und abzusichern, ohne sie durch zusätzliche Software oder Updates zu verändern. Dabei dürfen nur autorisierte Zugriffe auf gut gegen Cyberangriffe geschützte Maschinennetzwerke erfolgen und sämtliche Zugriffe müssen gut dokumentiert sein. Da Anlagenbediener in der Industrie zudem häufig wenig Erfahrung mit IT-Systemen haben, muss bei den industriellen Sicherheitssystemen auch besonderer Wert auf eine einfache Bedienung und Integration gelegt werden. Die Installation sollte dabei vor Ort von jedem Nutzer selbst vorgenommen werden können, ohne dass dafür umfangreiches Fachwissen notwendig ist.

Foto: Kateryna Babaieva/Pexels

Bei der Vernetzung von Industrieanlagen müssen neuartige Ansätze gewählt werden, um den Schutz vor Cyberangriffen zu gewährleisten

Im industriellen Umfeld sind aufgrund der langen Anlagenlaufzeiten von oft mehreren Jahrzehnten immer noch diverse ältere Steuerungen und Datenprotokolle im Einsatz, die inkompatibel mit modernen IT-Varianten sind sowie noch nicht netzwerkfähige ältere Anlagen. Um die besonderen Probleme einer sicheren Vernetzung in der Industrie zu lösen, müssen neuartige Ansätze gewählt werden, um auch alle bestehenden industriellen Systeme und Anlagen auf Basis modernster IT-Sicherheitsstandards zu vernetzen und abzusichern, ohne sie durch zusätzliche Software oder Updates zu verändern. Dabei dürfen nur autorisierte Zugriffe auf gut gegen Cyberangriffe geschützte Maschinennetzwerke erfolgen und sämtliche Zugriffe müssen gut dokumentiert sein. Da Anlagenbediener in der Industrie zudem häufig wenig Erfahrung mit IT-Systemen haben, muss bei den industriellen Sicherheitssystemen auch besonderer Wert auf eine einfache Bedienung und Integration gelegt werden. Die Installation sollte dabei vor Ort von jedem Nutzer selbst vorgenommen werden können, ohne dass dafür umfangreiches Fachwissen notwendig ist.

Der sichere Zugriff von außen auf ein sensibles Maschinennetzwerk könnte bspw. über ein benutzerfreundliches Web-Interface und ein Gateway erfolgen, das als statischer Container ohne Schreibzugriff fungiert und nur Login-Daten entgegennimmt. Alle anderen Eingaben sind unzulässig und das Maschinennetzwerk ist damit vollständig nach außen isoliert. Eine derartige Hardware-Sicherheits-Struktur ersetzt aus der IT bekannte software-basierte Sicherheitsfunktionen wie VPN und Firewalls im internen Netz. Steht ein Update an, so wird lediglich der Container ausgetauscht, Daten und Konfiguration bleiben davon unberührt. So ist es einfach, das Maschinennetzwerk stets aktuell zu halten und an die jeweiligen Anforderungs- und Bedrohungslagen anzupassen. Der Zugriff sowie alle Daten sollte dabei kryptografisch gegen Manipulation und Fremdzugriff auf Basis modernster IT-Sicherheitsrichtlinien geschützt sein. Die Verschlüsselung aller Daten und Verbindungen sowie die Anforderungen der IEC-62443 sollten dabei ebenso gewährleistet sein wie die sichere Anmeldung über Einmalpasswort (OTP) oder hardwarebasierte Kryptoschlüssel.

Die Benutzerinteraktion findet dann in einem zentralen Manager statt, der die Verbindung aus dem internen Netz (LAN) aufbaut. Er fragt das Gateway regelmäßig nach Aufträgen ab und prüft, ob eine autorisierte Zugriffsberechtigung vorliegt und vordefinierte weitere Bedingungen erfüllt sind. Des Weiteren organisiert er alle Verbindungen und kümmert sich um die Einbindung von Maschinen und weiteren Maschinennetzwerken, aber auch um die Einbindung in das IT-Unternehmensnetzwerk. Zudem verantwortet er die Einhaltung von Sicherheitsrichtlinien und weiteren administrativen Vorgaben.

Foto: sematicon

Prinzipielle Architektur einer Sicherheitslösung für industrielle Netzwerke, in die durch Autorisierung, Isolation und Dokumentation sämtliche vorhandene Steuerungssysteme sicher eingebunden werden können und mit der alle Änderungen im Netzwerk automatisch dokumentiert werden.

Vollständige automatische Dokumentation

Foto: sematicon

Prinzipielle Architektur einer Sicherheitslösung für industrielle Netzwerke, in die durch Autorisierung, Isolation und Dokumentation sämtliche vorhandene Steuerungssysteme sicher eingebunden werden können und mit der alle Änderungen im Netzwerk automatisch dokumentiert werden.

Vollständige automatische DokumentationEine weitere Besonderheit von industriellen Maschinennetzwerken ist, dass für Betrieb, Wartung und Reparatur unterschiedliche Personen und häufig sogar Fremdfirmen zuständig sind. Dies erschwert die durchgängige Dokumentation der jeweiligen Zugriffe und Tätigkeiten wesentlich und führt zu nicht erfolgten bzw. fehlerhaften Dokumentationen. Für die vollständige automatische Dokumentation sämtlicher Zugriffe über die grafische Bedienoberfläche eignet sich ein zentrales Wartungsbuch mit Multimedia-Unterstützung. Bei autorisiertem Zugriff auf eine Maschine wird im Wartungsbuch automatisch ein Eintrag angelegt, in dem Personen, Uhrzeiten, Systeme und Metadaten festgehalten sind. Dieser Eintrag kann nach Belieben manuell ergänzt werden. Zugriffe sind nur mit Auftrag erlaubt, wobei ein weitreichendes Management der Zugriffe und ein vollständiges Session-Audit gewährleistet sind. Wiederkehrende Aufträge lassen sich ebenfalls definieren, ebenso wie Session-Sharing und Session-Assistance. Ein Wartungsbuch, das ein komplettes Rollen- und Rechtesystem für Benutzer, Systeme und Maschinen enthält, kann in der Datenbank des Anwenders hinterlegt werden. Ein Planungssystem stellt zudem sicher, dass Zugriffe ausschließlich zum vordefinierten Zeitpunkt durchgeführt werden können. Auf dieser Basis erlaubt oder entzieht das System den Zugang automatisch. Zugriffe auf eine Maschine sowie das Wartungsbuch sollten frei und unabhängig voneinander konfigurierbar sein.

Für die Verbindung mit dem Maschinennetzwerk und zur vorausschauenden Wartung von Anlagen und kritischen Systemen können spezielle Verbindungsmodule das sensible Anlagennetz zuverlässig vom Unternehmensnetzwerk isolieren und Informationen über den Zustand von einzelnen Maschinen liefern. Nähern sich z.B. Sensorwerte ihren Grenzwerten, können dann frühzeitig Gegenmaßnahmen ergriffen und Maschinenausfälle und ungeplante Maschinenstillstände vermieden werden. Ein großes Problem für die Sicherheit von vernetzten Industrieanlagen ist ihre gewachsene, heterogene Struktur, in der häufig auch noch ältere, nicht netzwerkfähige Maschinen eingesetzt sind. Als Lösung sollten diese mit KVM- Erweiterungsmodulen (Keyboard-Video-Maus) direkt über den Tastatur-, Maus- und Bildschirmanschluss des Steuerungs-PCs in das Maschinennetzwerk eingebunden werden können. Dann ist es egal ob ein MS-DOS-, Windows-CE- oder ein beliebiges anderes System vorhanden ist, mit Erweiterungsmodulen lassen sich alle Arten von Geräten mit VGA und PS/2 fernsteuern, bzw. mit digitalen Systemen über DVI bzw. HDMI mit dem Maschinennetzwerk verbinden.

Der Autor André Neumann ist als COO für das operative Geschäft bei sematicon verantwortlich, die in enger Entwicklungs- und Vertriebspartnerschaft mit CyProtect in Deutschland agiert

Industrielle „Remote“ Sicherheitskonzepte & Retrofitting für Maschinen, Steuerungen, Industrie- und Bestandsanlagen

Industrielle „Remote“ Sicherheitskonzepte & Retrofitting für Maschinen, Steuerungen, Industrie- und Bestandsanlagen